Journal des Cyberattaques – Juin 2023

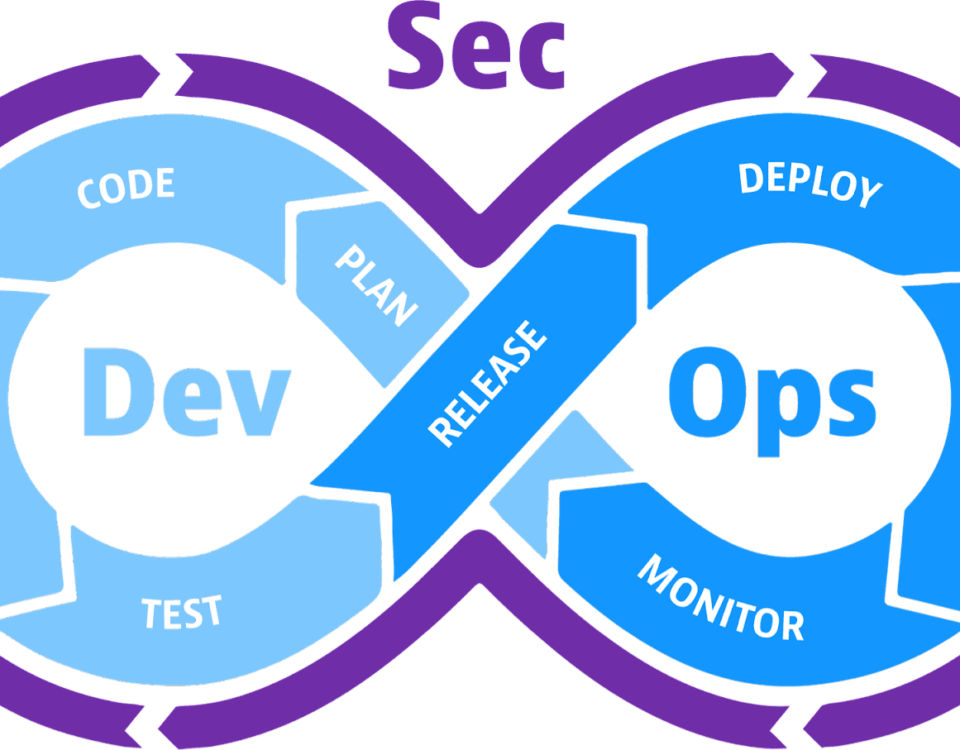

DevSecOps : Comment développer et déployer des logiciels, tout en cultivant une culture d’entreprise

6 août 2023Un mode d’emploi de cyberattaque ?

C’est ce qu’a révélé un ex-pirate informatique, passé par des groupes très connus comme Lockbit ou REvil. D’abord vendu 10.000$, le manuel a ensuite fuité, rendant le business obsolète. Le pirate a alors décidé de publier le manuel gratuitement, décrétant qu’il ne servait à rien de le garder secret.

Dans son manuel, il explique comment compromettre des entreprises, en clamant “qu’il n’y a pas besoin de 0day”, mais simplement en se basant sur “la bêtise des Webmasters, même dans les plus grandes entreprises mondiales”. Selon lui, le principal vecteur d’attaque est la faiblesse des mots de passe de configuration sur certains outils, lui permettant un premier accès à des serveurs EXSI via le protocole SSH.

D’abord connu pour avoir exploité la CVE-2021-21974, une 0day permettant une exécution de code à distance, il a visiblement changé ses méthodes pour des biais plus simples, rappelant par la même occasion qu’il n’est pas utile d’avoir des systèmes de sécurité parfaits, si le mot de passe le protégeant est 12345678. En bref, ayez des mots de passe complexes, et plus généralement, il est important d’être conscient des vecteurs d’attaques les plus courants : les attaques sur l’erreur humaine.

CHU de Rennes : un compte de prestataire détourné pour la cyberattaque

Encore une attaque sur un établissement médical, puisque le CHU de Rennes a subi une attaque qui a mené à une exfiltration de données vers une source externe. Cette fois-ci, le coupable n’est pas l’établissement lui-même, mais un compte de prestataire qui aurait été compromis, et aurait permis via une connexion VPN l’accès au réseau.

Les ingénieurs ont repéré un trafic anormal, synonyme de cyberattaque, le mercredi 21 juin, vers 16h30. Le SOC aurait “repéré des fuites de données d’adresses IP anormales”, menant une coupure de toutes les connexions Internet afin d’investiguer. La conclusion est unanime, il n’y a pas eu de ransomware installé, mais une exfiltration de données a bien eu lieu. La question suivante est donc celle du point d’entrée.

Et cette fois-ci, pas de doute, c’est le compte d’un prestataire qui a été utilisé pour se connecter au VPN, donnant l’accès à l’intégralité du réseau. Le prestataire, un éditeur de logiciels métiers, avait un accès pour de la maintenance applicative. Néanmoins, rien n’indique de compromission de cet éditeur, ainsi il n’y a pas d’informations quant à la façon dont le compte utilisé a été volé. La piste la plus probable étant que ces identifiants trainaient dans le navigateur Web et a ensuite été volé, puisqu’on le rappelle : les navigateurs stockent ces mots de passe en “clair” (pas exactement, mais presque).

Des comptes ChatGPT en vente sur le dark web

C’est la nouvelle mode du moment : l’IA et surtout ChatGPT sont en tête d’affiche de la tech en ce moment. Et forcément, ça n’attire pas que du beau monde.

Plus de 100 000 comptes ont été compromis dans le monde, et notre pays est très concerné puisque c’est le seul pays Européen concerné par ce hack. Les pays principalement concernés sont la France et l’Inde, mais on retrouve aussi les Etats-Unis, le Brésil ou l’Egypte dans la liste. Mais pourquoi vouloir posséder des comptes ChatGPT ?

Et bien, premièrement, c’est parce que les pirates adorent compromettre des comptes. Ils peuvent essayer de réutiliser les mots des comptes compromis sur d’autres sites, afin de se connecter à des services plus sensibles par exemple.

L’autre raison, plus ciblée sur ChatGPT, c’est que vos historiques de conversation sont conservés par défaut. Toutes les informations personnelles des utilisateurs peuvent alors être récupérées, et utilisées à des fins malhonnêtes, principalement le phishing et l’usurpation d’identité. On peut aussi imaginer des informations personnelles ou techniques sur les entreprises des utilisateurs, ce qui pourrait faciliter des attaques contre la structure.

Bref, la collecte d’informations étant l’un des passe-temps favoris, faites très attention à ce que vous partagez à ChatGPT et plus largement aux applications. D’autre part, protégez vos comptes au maximum, en activant la MFA (Multi-Factor Authentication), cela évitera que votre mot de passe soit la seule clé nécessaire pour vous compromettre.